¿Qué es la encriptación de datos?

La encirptación de datos se refiere al proceso de ocultar datos mediante el uso de claves o contraseñas, para que aquellos que intenten acceder a esta información sin tener la contraseña adecuada, no podrán hacer uso alguno de esta información, ya que será imposible descifrar su contenido. De esta manera si un hacker llegase a robar datos de una empresa importante que estan encriptados, pues le sería totalmente inútil haberlos robados, porque no podrá leerlos.

Debemos tener en cuenta que la encriptación no resuelve el probelma del coontrol de acceso de usuarios, ya que los hackers aun pueden acceder a la base de datos, sin embargo no podran leer la información.

Existe otra técnica llamada "Data masking" que si ofrece una mayor cobertura de seguridad.La criptografía, puede resguardar datos, conexiones y procedimientos almacenados.

La historia de la encriptación

Un ejemplo básico de la encriptación es asociar letras con símbolos o números, para que de esta manera solo el creador del código sea capaz de entender el mensaje, esta técnica era muy popular durante las guerras, ya que los paises los usaban para enviar mensajes a las tropas militares, y de esta manera si eran interceptadas por el enemigo, no iban a poder codificar el mensaje. Sin embargo un científico matemático en Inglaterra logró percibir un hueco de seguridad en esta técnica que apenas estaba empezando a ser utilizada. Alan Turing habia encontrado que todo era matemático, y que tiene ciertos patrones, así que podia predecir el significado de un mensaje de manera automática con ayuda de una computadora, logrando de esta manera tomar un papel muy importante durante la segunda guerra mundial.

¿Cómo funciona la encriptación?

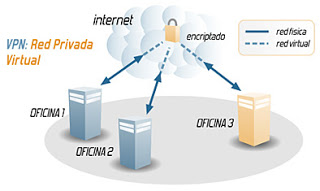

Como se ve en la imagen anterior, se puede ver un ejemplo claro de la encriptación , sin embargo hoy end ía podemos ver como esta técnica se ha prefeccioando y ha evolucionado gracias a la tecnología. Ahora se puede programar para poder realizar nuevos códigos mucho mas complejos, con uso de contraseñas y mucha mas seguridad.

Comentarios

Publicar un comentario